У нас есть Mikrotik за ним вроде защищенная сеть. Теперь читаем это:

Потом читаем это:

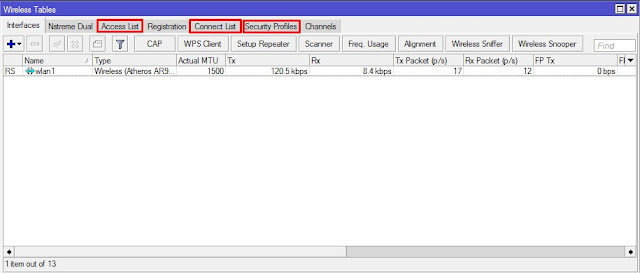

И напоследок смотрим это:

Bogon-сети мы конечно запретили из WAN, но чем черт не шутит. На выходе получаем настройку защиты наших внутренних устройств от внешних запросов которые могут попасть под NAT:

/ip firewall filter

add action=accept chain=forward comment=Accept_Established&Related_forward connection-state=established,related,untracked

add action=drop chain=forward comment=Drop_Invalid_forward connection-state=invalid

add action=drop chain=forward comment=Drop_New_no_dstnat_forward connection-nat-state=!dstnat connection-state=new in-interface-list=wan